Warum können Sie den üblichen (großen) Anbietern nicht mehr vertrauen ?

Weil diese seit Jahren jedes Vertrauen verspielt haben. Sehen Sie selbst:

-

Telefon :

- "Aber es gibt doch ein Telefongeheimnis !"

- tomlabs hat selbst für große Telefonkonzerne Aufträge ausgeführt;

- Daraus ergibt sich, dass ein einziger Anfangsverdacht (auch wenn nur scheinbar ein Verdacht gerechtfertigt sein könnte) ausreicht, um eine staatlich angeordnete Telefonüberwachung zu schalten;

- Außerdem sind so gut wie alle Telefone mittlerweile internet-basiert: d.h. sie laufen über Ihren Router und machen VoIP [Voice over IP]. Damit werden Ihre Telefondaten genau so versendet, wie auch andere Internet-Daten, wie jeder andere Internet-Dienst. Jeder, der genug Wissen hat, kann solche Telefonate mitlesen;

- Wie übrigens vor einigen Jahren offen in den Nachrichten zugegeben wurde, hat die NSA auch das Telefon der ehemaligen Bundeskanzlerin abgehört, und das sogar auch ganz ohne irgendeinen Anfangsverdacht. Trennen Sie sich bitte von der Illusion, Telefonate seien sicher;

E-Mails :

- Es gibt nichts Unsicheres als E-Mails

- tomlabs hat selbst für große E-Mail Provider Aufträge ausgeführt;

- tomlabs hat selbst im E-Mail- und Telekommunikationsüberwachungs-Umfeld programmiert;

- Jede E-Mail liegt im Klartext auf den Servern der E-Mail-Provider. Jeder, der ein bisschen Ahnung hat, und bei einem E-Mail Provider arbeitet, und Administrator-Rechte hat, kann Ihre E-Mails lesen;

- Jeder E-Mail-Provider ist verpflichtet, auf behördliche Anordnung (Richter-Entscheid), z.B. bei einem Anfangsverdacht, sämtliche E-Mails eines Kunden an die Behörden weiterzuleiten;

- Daraus ergibt sich, dass ein einziger Anfangsverdacht (auch wenn nur scheinbar ein Verdacht gerechtfertigt sein könnte) ausreicht, um eine staatlich angeordnete

E-Mail-Überwachung zu schalten;

Router :

- "Backdoors" in herkömmlichen Routern

- Die großen namhaften Hersteller haben sich selbst schon sehr lange die Möglichkeit zum Zugriff auf die Daten in Ihrem Router verschafft:

- Viele herkömmliche Router sind seit langer Zeit unterwandert oder mit backdoors versehen, die den Herstellern das Mitschneiden des gesamten Datenverkehrs ermöglichen. Der gesamte Datenverkehr von Routern kann umgeleitet und mitgelesen werden. Daraus machen die Hersteller noch nicht einmal einen Hehl und geben das sogar öffentlich zu;

- Diese Tatsache können Sie selbst mühelos mit folgendem Suchbegriff recherchieren:

"Router-Backdoor-Cisco-Netgear-und-Linksys-versprechen-Schutz" ... - ... diese Lücken sind seit Jahren bekannt und die Hersteller denken nicht einmal daran, diese zu beheben. Ein Schelm, wer Böses dabei denkt;

Verschlüsselte Messenger / Staatstrojaner :

- herkömmliche verschlüsselte Messenger können durch Staatstrojaner geknackt werden:

- Es können heimlich unsichtbare Teilnehmer in Chats hinzugefügt werden, die den gesamten Chat mitlesen können;

- Die Messenger-Anbieter / Chat-Anbieter werden behördlich verpflichtet, die Chats zu entschlüsseln und den Behörden die Inhalte zur Verfügung zu stellen;

- Spionage-Software kann über infizierte Installationspakete von üblicher Software eingeschmuggelt werden. Diese ist sogar in der Lage, heimlich das Mikrofon einzuschalten und alles mit anzuhören, was im Raum gesprochen wird. Oder die Cam einzuschalten und alles im Raum mitzufilmen. Die Tastatur kann ausgelesen werden und in Echtzeit an die Angreifer übertragen werden; Dabei werden sogar die Internet Provider zum Mittäter, da sie (auf behördliche Anordnung) ausgesuchte Personen, die den Trojaner untergeschoben bekommen sollen, gezielt beim Download normaler Tools (wie z.B. VLC Media Player, Skype, Truecrypt, WinRAR, ...) auf andere Seiten umleiten. Die Opfer merken nicht, dass sie auf einer anderen Downloadseite landen, ein modifiziertes Installer-Paket bekommen und ahnungslos das infizierte Programm installieren;

- Nach einer Infizierung mit einem Staatstrojaner

- können Screenshots angefertigt werden und ebenfalls an Angreifer übermittelt werden;

- können E-Mails können aus dem Thunderbird heraus gestohlen werden;

- kann Skype abgehört werden;

- Dateien können weitergeleitet werden;

- ... die Liste der möglichen Datendiebstähle ist grenzenlos;

Anmerkung: tomlabs schult seine Kunden, welche Software besser nicht installiert werden sollte.

Betriebssysteme :

- Einige Betriebssysteme machen heimlich Screenshots von ihrem Desktop !

- Sowohl PC Betriebssysteme als auch Smart-Phone Betriebssysteme machen heimlich (oder sogar ganz offen) Screenshots von ihrem Desktop und verkaufen Ihnen das auch noch als "Ihr erweitertes Gedächtnis" unter blumigen Namen, gespickt mit Bequemlichkeitsangeboten und KI

- Sowohl PC Betriebssysteme als auch Mobile-Phone Betriebssysteme können heimlich ihre

Tastatur auslesen und so an von ihnen geschriebene Texte und sogar an Ihre Passwörter gelangen. - Zudem scheinen sich einige Betriebssysteme immer mehr zu einer Art Moralwächter zu entwicklen:

Setzen große bekannte Betriebssystemanbieter bei Verhaltensregeln eigene Definitionen ?

Sie finden gleich weiter unten einige bemerkenswerte Formulierungen bei dem allseits bekannten, großen Betriebssystemanbieter, die uns Anlass zur Sorge geben:

"Falls Inhalte unseren Verhaltenskodex verletzen (sogar auch wenn dies nur scheinbar geschieht), dürfen wir diese entfernen"

"... scheinbar ..." ??? ... Daten löschen, auch wenn alleine schon nur "scheinbar" gegen den Verhaltenskodex verstoßen wird ?

Wer bewertet denn einen solchen möglichen scheinbaren Verstoß ?

Was ist denn "scheinbar" ???

Einer der größten und bekanntesten Betriebssystemanbieter hat in seinen neuesten Bestimmungen sinngemäß folgendes festgelegt. Wir fassen es in vereinfachten, eigenen Worten zusammen, um nicht etwa wegen unerlaubter Vervielfältigung fremder Texte in Schwierigkeiten zu geraten:

Zitate (in abgewandelten Worten)

"Falls Inhalte unseren Verhaltenskodex verletzen (sogar auch wenn dies nur scheinbar geschieht), dürfen wir gegen Ihr Konto ermitteln und dieses auch schließen" (abgewandeltes Zitat).

Achtung: dort steht nicht nur

"falls ihre <Daten> Gesetze verletzen", (abgewandeltes Zitat)

sondern auch

"falls Ihre <Daten> <scheinbar> unseren Verhaltenskodex verletzen" (abgewandeltes Zitat).

Was bedeutet das ?

Der Betriebssystemanbieter beschreibt in seinem neuen Servicevertrag, dass er Ihre privaten Daten, (die Sie mit seinen Programmen erstellen und bearbeiten) sichten und nach seinem eigenen Verhaltenskodex bewerten kann, und ggf. ihre privaten Daten löschen, sperren kann und Sie evtl. sogar ganz von der weiteren Nutzung seiner Dienste ausschließen kann.

Wie kann sich dieser Anbieter das erlauben ? In dem er alle seine Dienste nicht mehr lokal auf Ihrem Rechner anbietet, sondern alle seine Dienste cloud-basiert miteinander vernetzt. Das wird Ihnen mit KI-Nutzung und Cloud-Diensten schmackhaft gemacht. Aber dann wird auch Ihr Dokument in die Cloud gespeichert. Sie müssen für die Benutzung dieser Dienste diesen Bedingungen zustimmen: Dass Ihre hochgeladenen Daten nicht mehr rein privat sind. Es handelt sich also um einen Trick, Ihre Daten mit tollem Service aus Ihrer Privatsphäre herauszuholen und diese in einen Cloud-Speicher zu verlagern. Ab diesem Moment gehören Ihre Daten nicht mehr Ihnen allein. Der Trick ist: Sie geben Ihre Daten freiwillig einem privaten Konzern, indem Sie seinen Bedingungen zustimmen. Damit haben Sie Ihr Recht auf Unverletzlichkeit Ihrer Telekommunikation freiwillig aufgegeben.

Die Entscheidung, ob Ihre Daten den Verhaltenskodex des Anbieters verletzen, übernimmt dabei übrigens genau die KI, die Ihnen in dem hervorragenden Service schmackhaft gemacht wird. Sie bezahlen für Ihren Privatspährenverlust auch noch Gebühren ... alles zu Ihrem Wohl natürlich ;-)

Es ist das "Hausrecht" dieses Anbieters, seine eigenen Regeln durchzusetzen. Wer diese Regeln akzeptiert und diesen Bedingungen zustimmt, tut dies freiwillig. Eine Bewertung sei jedem selbst überlassen.

Wir haben Interviews geführt, ob den Menschen diese Dinge bekannt sind. Von 100 Befragten hat sich keiner (KEINER !) bisher darüber Gedanken gemacht. Wir finden das bedenklich.

Deshalb gehen wir für Sie auf ein anderes Straßennetz:

Wir gehen für Sie auf eine andere Plattform, die uns nicht solche Regeln auferlegt: Linux ;-)

Dort, wo wir vorhandene Infrastruktur benutzen müssen, weil es keine Alternative gibt (Internet) benutzen wir diese zwar, aber wir verpacken den Inhalt der transportierten Pakete so, dass jeglicher Versuch, den Inhalt zu kontrollieren, scheitert ;-)

Niemanden auf der Welt gehen Ihre privaten Dinge etwas an. Sie haben das Recht, diese zu schützen.

Zitate (in abgewandelten Worten)

"Falls Inhalte unseren Verhaltenskodex verletzen (sogar auch wenn dies nur scheinbar geschieht), dürfen wir diese entfernen" (abgewandeltes Zitat).

"... <hier> können Sie bedenkliche Inhalte von anderen <Nutzern> melden" (abgewandeltes Zitat).

Sie finden diese Aussagen (in anderer Form, aber sinngemäß mit gleicher Bedeutung) bei dem besagten Betriebssystemanbieter in dessen neuesten Bestimmungen unter

"Nutzung der Dienste und Support" --> "Durchsetzung" (Bitte googeln Sie es selbst aus).

Was könnte geschehen, wenn Sie mit einer Textverarbeitung dieses Anbieters ein Buch schreiben, oder mit seinem Mailer eine E-Mail verfassen, dessen/deren Inhalt dem Verhaltenskodex dieses Anbieters nicht entspricht ?

Dort steht ja nicht nur "wir verfolgen illegale Inhalte" (was selbstverständlich zu befürworten ist). Sondern dort steht "falls etwas unseren Verhaltenskodex verletzt". (abgwandeltes Zitat). Aber das ist ein dehnbarer Begriff, denn es bedeutet moralische Bewertung. Wer kann denn sicher sein, die richtige Moral zu haben ?

Das klingt in etwa so:

"Wir bauen Ihnen eine Straße, die Sie gegen eine Gebühr benutzen dürfen, aber wir möchten nicht, dass Sie in Ihrem Auto auf unserer Straße bestimmte Pakete transportieren. Wir erlauben uns, Sie, wann immer wir wollen, anzuhalten, Ihre Pakete zu durchsuchen und wenn wir darin etwas finden, was uns nicht gefällt, nehmen wir Ihnen das weg (löschen) und verbieten Ihnen ggf. sogar die weitere Benutzung unserer Straße."

Bitte denken Sie über die Konsequenzen der o.g. Zitate nach ...

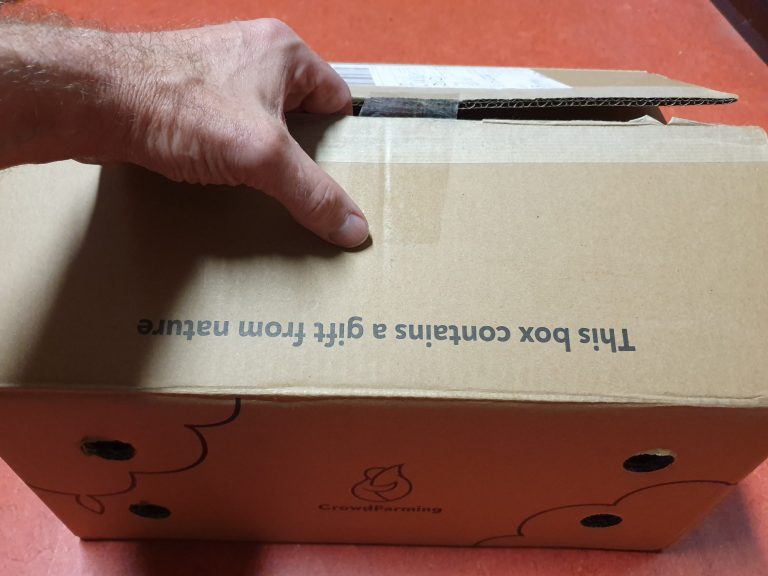

... und sorgen Sie dafür, dass niemand ihre Kisten und Pakete mit Ihren Daten öffnen kann, wenn Sie das nicht wollen.

Hauen Sie Daten-Langfingern auf die Finger !

Solange es genug andere Straßen von anderen Anbietern gibt, auf die Sie ausweichen können, ist das noch in Ordnung, denn Sie können die Straßen dieses Anbieter meiden. Aber was, wenn es keine Alternativen mehr gibt ? Wenn ihm alle Straßen gehören ?

Möchten wir, dass Diensteanbieter Bewertungen darüber vornehmen, was Kunden an Inhalten produzieren ? Entscheiden Sie selbst.

Wem

noch vertrauen ?

-

-

-

-

Warum gehen wir

auf Linux ?

Weil Linux - im Gegensatz zu den üblichen bekannten großen Betriebssystemanbietern - Open Source ist und jeder (wenn er Quellcode lesen kann) jede Zeile des Codes von Linux selbst kontrollieren kann und nachprüfen kann, ob dort Backdoors oder Überwachungsmechanismen eingebaut sind.

Hingegen sind die Quellcodes der üblichen großen Betriebssysteme hermetisch abgeriegelt und "Betriebsgeheimnis".

Warum können Sie ausgerechnet uns vertrauen ?

- Weil wir Ihnen die Algorithmen, die Schlüssel, die Wartung, die Pflege, den ganzen Server selbst, in die Hände geben und Ihnen - sofern Sie Interesse daran haben - bis ins kleinste Detail erklären, wie das tomchat-Client-Server-System funktioniert und wie es abgesichert ist

(siehe Dienstleistungen -> Schulungen ). - Warum tun wir das ?

- Weil das System auf reiner Mathematik basiert und wir nichts zu verbergen haben.

- Weil wir der Meinung sind, dass das Telekommunikationsgeheimnis und das Fernmeldegeheimnis wieder seinen Namen verdienen sollte.

Wir benötigen Ihre Zustimmung zum Laden der Übersetzungen

Wir nutzen einen Drittanbieter-Service, um den Inhalt der Website zu übersetzen, der möglicherweise Daten über Ihre Aktivitäten sammelt. Bitte überprüfen Sie die Details in der Datenschutzerklärung und akzeptieren Sie den Dienst, um die Übersetzungen zu sehen.