tomchat ist für Angreifer undurchdringlich.

Sicherheitskonzept

tomchat ist "unknackbar".

tomchat ist der sicherste Privat-Chat der Welt.

Garantiert

Mit tomchat steht die höchste Cryptographie-Wissenschaft der Welt erstmalig auch

"normal sterblichen Durchschnittsmenschen" zu einem machbaren Preis zur Verfügung. In der einfachsten Variante ( "Modell 1", siehe Preise --> Produkte ) können Sie als ganz "normaler Mensch"

erstmalig für 1.250,- € vollkommen sicher kommunizieren. (Erscheint teuer ? Vergleichen Sie diesen Preis bitte mit dem eines modernen Smartphones, welches Sie täglich in Ihrer Hand halten und welches über Vertragslaufzeiten ungefähr genau so viel kostet).

Ihnen stehen PRIVAT (weltweit einzigartig) zum ersten Mal die Verschlüsselungstechniken zur Verfügung, die auch Banken (z.B. beim Homebanking), staatliche Einrichtungen, Regierungen und sogar Militär verwenden. Die ganze Infrastruktur - nämlich nicht nur Ihre App, in die Sie ihre Texte eintippen, sondern auch der Backend-Server - sind allein in Ihrer Hand. Mit dem Server-Paket "Modell 3" oder "Modell 4" gehört die ganze Daten-Strecke Ihnen allein !

Was andere Chat-Dienste Ihnen geben - nur den Chat-Client - und dabei mit "sicher und verschlüsselt" werben, ist nur die halbe Wahrheit. Denn die Backend-Server der Anbieter können trotz aller Verschlüsselung mit Ihren Daten machen, was sie wollen. Deren Server können Ihre Daten entschlüsseln. Sie haben nicht die geringste Chance, alleiniger Herr über Ihren Chat zu sein.

Warum ist tomchat garantiert der sicherste Privat-Chat der Welt ?

Weil wir Ihnen nicht nur die Clients,

sondern auch den Server geben !

Nur wenn Sie selbst auch den Server unter Ihrer Kontrolle haben, sind Sie wirklich sicher.

Mit tomchat gehört Ihnen nicht nur die Client-App, sondern auch der Backend-Server.

Das Rechenzentrum (in dem bei herkömmlichen Chat-Anbietern die Server stehen, die Ihre Daten ver- und entschlüsseln), steht direkt bei Ihnen selbst ("Modell 3" und "Modell 4"). Sie ver- und entschlüsseln selbst auf der gesamten Strecke. Sie sind der alleinige Herr über die Klartextdaten. Sie sind nicht mehr auf eine externe vertrauliche Behandlung Ihrer Daten angewiesen.

Mehr Sicherheit und mehr Privatsphäre geht nicht.

Sie kommunizieren mit tomchat genau so sicher, wie Banken, Regierungen und das Militär der Weltmächte, (und mit den gleichen Prinzipien, mit denen auch Cryptowährungen funktionieren), zu einem akzeptablen Preis auch für normale Menschen.

Das sind keine Übertreibungen. Das sind Fakten. Wir legen Ihnen gerne in einer Schulung alle Mechanismen der Verschlüsselung offen.

Big brother ...

... is watching you.

Überwachung kann jederzeit überall stattfinden.

Sie können sie nicht mehr ausschalten.

Höchstens zukleben (Profis kleben die Cams ihrer Smartphones zu und schalten "Hey Google" ab).

Tipp: Speichern Sie möglichst auch keine Urlaubsfotos Ihrer Familie in eine Cloud (egal welche). Sie haben dann keine Kontrolle mehr über Ihre Fotos. Auch dort lauern Beobachter und wollen Ihre Daten ausspähen. Denn Ihre Daten sind pures Geld für Konzerne. Speichern Sie das alles lieber auf einer Festplatte bei sich zu Hause.

Unsere Erfahrung und unser Wissen durch zahlreiche sicherheitskritische Projekte hat uns dazu bewogen, ein System zu bauen, mit dem Sie sich garantiert nur "unter sich" austauschen können: tomchat

"Die Mehrheit der gewöhnlichen Bevölkerung

versteht nicht was wirklich geschieht.

Und sie versteht noch nicht einmal,

dass sie es nicht versteht."

– Noam Chomsky, Kommunikationswissenschaftler

Wir kleben unsere Cams übrigens auch zu. Dieses offene Cam-Foto haben wir nur für Sie gemacht, damit Sie die Gefahren besser verstehen können.

KI kann mittlerweile die Marke Ihrer Badehose auf ihren Fotos erkennen und Ihnen dann gezielt Werbung zu dieser Marke ganz subtil auf Ihrem Smartphone (völlig zufällig natürlich ;-) einblenden. Dank des Nichtbewusstseins in der Bevölkerung über diese Problematik, kennt die KI sogar Ihren Getränkegeschmack (ebenfalls von Ihren Urlaubsfotos) und "erfreut" Sie mit entsprechenden Werbeangeboten. Wollen Sie das ?

Übrigens nicht ganz auszuschließen, dass in Kürze Ihr persönliches CO2-Konto automatisch belastet wird, falls Sie sich im Urlaub einen klimaschädlichen Cocktail zu viel gegönnt haben und Sie anschließend im Supermarkt das gewünschte Steak nicht mehr kaufen dürfen, weil Ihre Bankkarte wegen CO2-Limit-Überschreitung gesperrt wurde. Wollen Sie das ?

Wir möchten dazu beitragen, dass sich mehr Menschen mit diesen heiklen Themen beschäftigen, um sich der Gefahren besser bewusst zu werden, und sich ihren privaten Raum zurückzuholen. Dazu gehört das Recht auf freien Austausch, ohne befürchten zu müssen, dass Ihr Gespräch mitgelesen, mitgehört, oder gar ihr intimster Bereich mitgefilmt wird. Das Schlimmste dabei ist nicht einmal die heimliche Überwachung Ihres Laptops (z.B. über den sog. "Bundestrojaner"), oder ihres Internetverhaltens durch Behörden, Konzerne, dubiose Organisationen, soziale Medien, sondern dass 99% der Menschen ihre privaten Daten freiwillig der ganzen Welt zur Verfügung stellen, ohne es zu wissen und ohne darüber nachzudenken.

Ihre Daten

die durch das Internet fließen, sind für soziale Netzwerke, Plattformen,

Konzerne, ...

... Angreifer, Konkurrenten,

Regierungen, Staaten, Ämter, Anbieter, ...

pures, flüssiges Gold.

Denn wer Ihr Verhalten kennt, wer Sie kennt (was mögen Sie, was mögen Sie nicht, was kaufen Sie, was schauen Sie sich an, wo surfen Sie, was downloaden Sie, wo verbringen Sie Ihren Urlaub, was essen und trinken Sie, welche Kleidung tragen Sie ...) der verdient mit diesem Wissen Milliarden. Derjenige, der dies alles über Sie weiß, kann Sie leichter manipulieren und steuern. Die wirklich wichtige Währung ist nicht Dollar, Euro, Yen, ... sondern IHRE Daten.

"Aber ich habe nichts zu verbergen"

Ein oft und allseits gehörtes Argument vieler Menschen, die sehr spendabel ihre privaten Daten preisgeben.

"Ich tue doch nichts Illegales.

Das darf jeder sehen."

In jeder Firma müssen Sie Geheimhaltungsverpflichtungen unterschreiben. Da wird es auch nicht als anrüchig empfunden, wenn eine Firma nicht will, dass jemand Fremdes zB. die Buchhaltung sieht oder Firmengeheimnisse kennt.

Aber jemand, der privat auch nicht alles zur Schau stellen möchte, wird argwöhnisch betrachtet ? Wo sind wir denn eigentlich hingekommen ?

Dennoch gibt es Dinge, von denen Sie nicht möchten, dass andere sie sehen oder hören. Das ist Ihr gutes Recht. Das hat nichts Anrüchiges an sich.

"Etwas nicht preisgeben zu wollen" wird oft unterschwellig gleichgesetzt mit "Der hat sicher etwas zu verbergen". Das ist natürlich Unsinn. Jeder Mensch hat das Recht auf seine Intimsphäre.

Private Gespräche, Fotos, Videos, Meinungen, Neigungen, Vorlieben, Angewohnheiten, Verhaltensweisen, Besitz, besuchte Orte, gekaufte Gegenstände, Ihre Wäsche, Fotoalben, Ihr Gang zur Toilette, ... all das sind Dinge, die einfach niemand anderen etwas angehen. In der modernen Welt, in der Smartphone und Smartwatch immer und überall dabei sind, geht das nicht mehr. Nichts mehr von Ihrem Privaten ist wirklich noch privat.

tomchat schützt selbstverständlich auch sensible Inhalte von Firmen

Nicht nur private Gruppen werden durch tomchat geschützt. Wie wir oben gesehen haben, sollten sich auch Firmeninhaber Gedanken machen, wie sie ihre sensiblen Inhalte vor Übergriffen schützen können.

-

Falls Sie eine Firma führen, die ebenfalls keine Lust mehr hat, sensible Firmenintera unfreiwillig unbefugten Dritten preisgeben zu müssen, steigen Sie um auf tomchat.

Die Architektur des

tomchat Client-Server-Systems

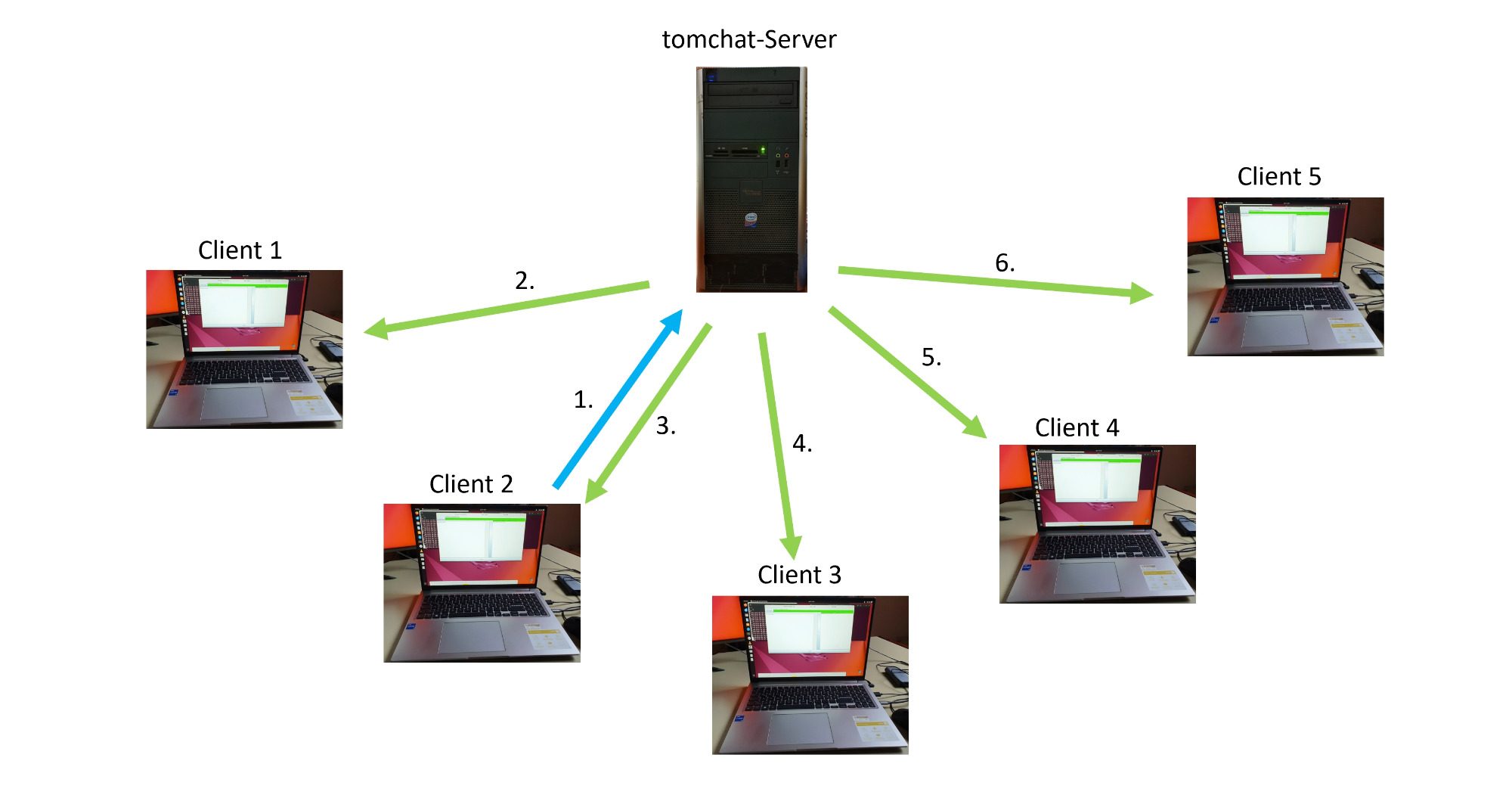

Schritt 1.

Client 2 sendet Chat Text / Daten / Datei an Server

[quantensicher verschlüsselt: blauer Pfeil]

Der Server entschlüsselt die Daten von Client 2 mit dem persönlichen Key des Clients 2.

Schritte 2. bis 6.

Der Server verschlüsselt für jeden einzelnen Client die Daten neu mit dem jeweiligen persönlichen Schlüssel des jeweiligen Clients und sendet die neu verschlüsselten Daten an den jeweiligen Client.

[quantensicher verschlüsselt: grüner Pfeil]

Egal, was außerhalb der Client-Laptops oder des Serves liegt (also alles auf der Strecke der farbigen Pfeile), WLAN, LAN, Router, Smartphone, Internet, ... , egal, wer heimlich mitliest: Nichts und Niemand kann mit den verschlüsselten Daten etwas anfangen.

Bei jedem gesendeten und empfangenen Paket ändert sich der Paketschlüssel:

- Kein einziges verschlüsseltes Paket gleicht dem anderen;

- Selbst bei identischem Klartextinhalt ist jedes verschlüsselte Paket anders als alle anderen, da bei jedem Paket Zufallszahlen mit in die Verschlüsselung eingebracht werden. Wenn Sie dies näher interessiert: Siehe Schulungen, oder recherchieren Sie selbst "Initialization Vector / State Vector AES Cipher Block Chaining";

- Jeder Client hat seinen eigenen Hauptschlüssel. D.h. ein z.B. von Client 2 abgesendetes Paket

[blauer Pfeil 1] kehrt auf den [grünen Pfeilen] jeweils anders verschlüsselt zu den einzelnen Clients zurück. Kein einziger Client bekommt jemals das gleiche Paket wie ein anderer Client, oder wie jemals zuvor, auch nicht bei identischem Klartextinhalt. Sogar das von Client 2 gesendete Paket [blauer Pfeil 1] kehrt anders verschlüsselt zu ihm zurück [grüner Pfeil 3]; - Dies bietet maximalen Schutz, für den Fall, bei dem Angreifer versuchen, Muster im "Datenmüll" zu erkennen. Denn so kann ein Angreifer, der den Netzwerkverkehr mitliest, noch nicht einmal erkennen, dass z.B. Client 2 seinen eigenen Chat-Text als Quittung wieder zurück bekommen hat, weil die Pakete [blauer Pfeil 1] und [grüner Pfeil 3] völlig unterschiedlich aussehen. Die Rücksendung seiner eigenen Daten an Client 2 erlaubt Client 2, sicher sein zu können, dass seine Chat-Daten garantiert beim Server unverfälscht angekommen sind: Client 2 kann nach dem erneuten Entschlüsseln der Daten [Pfeil 3] sicher erkennen, ob sie mit dem übereinstimmen, was er selbst [Pfeil 1] abgesendet hat.

So können sog. "Man-in-the-middle-Attacken" erkannt werden (jemand schaltet sich in den Datenstrom ein und tut so, als wäre er der korrekte Sender); - Sie bestimmen, wer mitmachen darf. Sie haben die Schlüssel für jeden einzelnen Client in Ihrer Hand;

- Hacker/Angreifer oder unerwünschte Mitleser haben keine Chance. Man-in-the-middle-Attacken sind unmöglich, da sich Client und Server verschlüsselt mitteilen, wie im jeweils nächsten Schritt auf beiden Seiten die nächste Zufallszahl für den nächsten Key zu erzeugen ist, damit das nächste verschlüsselte Paket auf beiden Seiten korrekt verstanden wird. Selbst wenn ein Angreifer diese Anweisung verstehen würde, könnte er dennoch nichts damit anfangen, weil er nicht die Key-Daten hätte, um die nächste Zufallszahl zu erzeugen. Das Wissen um die Mechanismen nutzt selbst dem besten Angreifer nichts, weil er nicht die nötigen Daten kennt, um die jeweils nächsten Schritte auszuführen. Man kann es sich in etwa so vorstellen: Client und Server sagen sich jeweils "Für den nächsten Schritt gehe in unserem bekannten Buch auf die Seite x und nimm das y.te Wort und baue daraus die neue Zufallszahl für den nächsten Schritt. Damit erhälst Du gleichzeitig die nächste Seite und das nächste Wort im Buch für den übernächsten Schritt, usw". Ohne das Wissen, welches Buch gemeint ist, ist diese Information für jeden Angreifer wertlos;

- Symmetrische Verschlüsselung / PPK (Pre-Placed-Keys auf den Clients) - Details auf Anfrage;

- Quantensichere Verschlüsselung (hält Angriffen von Quantencomputern stand) "post quantum" - Details auf Anfrage;

- Kein Dyn-DNS erforderlich, keine Domain-Beantragung erforderlich: das tomchat-Client-Server-System operiert ausschließlich auf (wechselnden) IP-Adressen. Ihr eigener, ganz normaler Internet-Anschluss genügt. Wir stellen Ihnen den Server dorthin, wo sie möchten (Voraussetzung: In Kabel-Reichweite zum Router) schließen ihn an Ihren Router an, wir liefern Ihnen Client-Laptops, die Sie selbst an Ihre Gruppenmitglieder verteilen (oder Sie beauftragen uns mit der Verteilung der Client-Laptops), und der tomchat läuft;

- Oder Sie möchten, dass wir Ihren Server betreiben, und liefern Ihnen nur die Clients, ganz wie Sie wünschen: Es gibt 4 Modelle:

- 1) Server steht bei uns, Sie bestellen bei uns Clients und wir liefern die Clients fertig

an die von Ihnen gewünschten Mitglieder

- 2) Server steht bei uns, Sie bestellen bei uns Clients und wir liefern die Clients fertig an

Sie (z.B. an eine zentrale Stelle bei Ihnen),

Sie verteilen die Clients selbst (Client Schulung einmalig für Sie notwendig) an ihre Mitglieder;

- 3) Server steht bei Ihnen, Sie bestellen bei uns Clients und wir liefern die Clients fertig an

Sie (z.B. an eine zentrale Stelle bei Ihnen),

Sie verteilen die Clients selbst (Server Schulung und Client Schulung einmalig für Sie notwendig)

an ihre Mitglieder;

- 4) Server steht bei Ihnen, Sie erzeugen sich selbst eigene Clients (inkl Laptop-Beschaffung,

Installation von Linux auf den Laptops, sowie Installation der Client-Software) und Sie

verteilen und verwalten die Clients selbst

(Server Schulung und Client Schulung einmalig für Sie notwendig, in diesem Modell sind

Sie 100% autark); - Wenn Sie Ihren Server selbst betreiben möchten: Die wechselnden IP-Adressen Ihres Internet-Providers lösen wir über E-Mails, die der Server den Clients sendet: Wenn Ihr Provider Ihnen (meistens nachts) eine neue IP-Adresse zuteilt, erkennt dies der Server und sendet die neue IP-Adresse (verschlüsselt) an ein E-Mail-Konto (bei Ihnen oder bei uns). Sie können dies über Ihren eigenen E-Mail-Account lösen (muss POP3- oder IMAP-fähig sein, Webmail-Zugang genügt leider nicht), aber auch gerne über einen E-Mail-Account, den wir Ihnen zur Verfügung stellen. Die Clients holen sich selbständig die jeweils neue IP-Adresse aus der (verschlüsselten) E-Mail und starten sich neu;

- Fazit: Sie brauchen nur einen Router mit Port-Weiterleitungsmöglichkeit, einen POP3-/IMAP-Mail-Zugang und Sie sind tomchat-Server-fähig;

- Wenn Sie Ihren eigenen tomchat-Server haben möchten, sind Sie zu 100% autark über JEDEN Datenverkehr. Niemand anders als Sie selbst bekommt jemals die lesbaren Daten zu Gesicht. Das verstehen wir unter "Telekommunikationsgeheimnis"* (siehe weiter unten);

- Sie entscheiden, ob Sie uns Ihren Server anvertrauen (Ihr Server steht bei uns) oder ob Sie selbst den Server zu sich übernehmen. Wir garantieren maximalen Schutz im Fall, dass wir Ihren Server hosten sollen; Wenn Sie den Server selbst übernehmen, benötigen Sie eine Schulung, die wir Ihnen gerne anbieten;

- Wir legen alle diese Information offen und zeigen Ihnen gerne in einer Schulung (wenn Sie dies wünschen), wie der Server funktioniert, wie die Clients funktionieren, wie jeder Verschlüsselungsschritt funktioniert, weil Sie sich damit selbst von der Sicherheit des Systems überzeugen können;

- Wir sind der Meinung, dass diese Errungenschaft der Mathematik und Informatik JEDEM offen stehen sollte.

*Das Fernmelde- und Telekommunikationsgeheimnis wird seit Jahren durch Konzerne und private Unternehmen ausgehebelt. Dabei ist es sogar im Grundgesetz verankert:

Art. 10 GG lautet seit seiner letzten Änderung am 24. Juni 1968 wie folgt:

(1) Das Briefgeheimnis sowie das Post- und Fernmeldegeheimnis sind unverletzlich. (2) Beschränkungen dürfen nur auf Grund eines Gesetzes angeordnet werden. Dient die Beschränkung dem Schutze der freiheitlichen demokratischen Grundordnung oder des Bestandes oder der Sicherung des Bundes oder eines Landes, so kann das Gesetz bestimmen, daß sie dem Betroffenen nicht mitgeteilt wird und daß an die Stelle des Rechtsweges die Nachprüfung durch von der Volksvertretung bestellte Organe und Hilfsorgane tritt.

Das Grundrecht bezweckt den Schutz der Privatsphäre. Zu diesem Zweck beschränkt es den hoheitlichen Zugriff auf vertrauliche Kommunikation. Prozessual erlaubt Art. 10 GG die Abwehr hoheitlicher Eingriffe, weswegen es ein Freiheitsrecht darstellt.

tomchat gibt Ihnen Ihr Recht auf das Telekommunikationsgeheimnis zurück.

- Preise für das jeweilige Modell finden Sie im unter Preise --> Produkte

- Es gelten unsere AGB's, ebenfalls auf Anfrage

Ist tomchat vergleichbar

mit dem TOR Netzwerk ? Nein.

Wir sind anders als das TOR Netzwerk !

Weil bei uns nur genau bekannte Clients mitmachen dürfen (vorbereitete Client-Laptops), die nur Sie erlauben und zuteilen !

Wie funktioniert TOR ?

TOR basiert auf der Anonymisierung beliebiger Nutzer (per Webbrowser) durch Verschleierung der IP-Adressen (indem diese über mehrere TOR-Knoten geroutet und dabei verändert und verschleiert werden) und durch klassische TLS-Verschlüsselung (Public-/Private-Key Verfahren wie https, also asymmetrische Verfahren). Prinzipiell kann JEDER, der weiß, wie er sich in einen TOR-Knoten einwählt, bei TOR mitmachen.

Was heißt das ? TOR ist prinzipiell sehr sicher.

Aber: Weil prinzipiell jeder mitmachen kann, können Angreifer sich genauso in die gleichen TOR-Server einwählen, wie auch die normalen TOR-Benutzer, und können dadurch sehen, "WAS" der TOR-Server an Information anbietet. Einmal bekannt, was ein TOR-Server an Informationen anbietet, können Angreifer durch langwierige Beobachtungen und Zeitmessungen die Zugriffe von denjenigen Nutzern ermitteln, die ebenfalls diese Seiten abgerufen haben. Durch eine aufwendige Beobachtung von TOR-Eintrittsknoten und TOR-Austrittsknoten (IP-Paket-Verfolgung und Timing-Analysen [recherchieren Sie gerne dazu "Timing-Analyse TOR"]) können letztlich die echten IP-Adressen (und damit die tatsächliche Identität) von TOR-Browser-Nutzern nachgewiesen werden. In einzelnen Fällen ist Angreifern bereits die erfolgreiche Zuordnung von "abgerufenem Inhalt" und "IP-Adresse des Browsers des Abrufers" (also auch Name und Adresse des Benutzers) gelungen.

Entscheidend war in diesen Fällen, dass die Angreifer die Seiteninhalte der TOR-Server sehen konnten, weil sie sich mit den gleichen Public-/Private-Key-Verfahren (dh. Webbrowsern) wie die Nutzer auf den TOR-Servern einwählen konnten.

Dh. falls ein Inhalt eines TOR-Servers jemandem nicht genehm ist (weltweit haben wir es leider nicht überall mit freundlich gesinnten Spielpartnern zu tun, da können Server-Inhalte durchaus dem Ein oder Anderen nicht gefallen), kann er, mit Akribie und Mühe, 1.) diese Inhalte auch sehen, und 2.) alle diejenigen ausfindig machen, die diese Inhalte abgerufen oder verfasst haben. Das kann für die Betroffenen unangenehme Konsequenzen haben, auch wenn nichts von den Inhalten jemals illegal war.

Wie funktioniert tomchat ?

tomchat benutzt symmetrische Verfahren und die einzelnen Client-Laptops fungieren dabei wie ein Hardware-Dongle. Es kann eben nicht jeder mit seinem Browser mit Public-/Private-Key Mechanismen (z.B. mit https oder ssh) in den Server hinein.

Symmetrisch bedeutet: Clients und Server kennen schon vor Beginn einer Session den Key, den sie benutzen werden und brauchen deshalb nichts aushandeln, nichts überprüfen, nichts verifizieren. Entweder der Client meldet sich sofort mit dem richtigen Schlüssel (weil der Laptop selbst der Dongle ist), oder er fliegt raus ;-)

tomchat benötigt deshalb keine public-/private-Key-Verfahren, keine Zertifikate und keine Signaturen. Je weniger vorab ausgehandelt oder verifiziert werden muss, desto weniger Angriffsfläche bietet ein System.

Zertifikate und Signaturen könnten gefälscht sein, Pishing Angriffe können stattfinden, Ihr Browser könnte auf eine bösartige, gefälschte Seite umgeleitet werden und dazu verleitet werden, geheime Daten irrtümlich preiszugeben, ausgehandelte Schlüssel könnten zu schwach sein. Jede Möglichkeit der Schwäche kann ausgenutzt werden. All das ist mit tomchat nicht möglich. Keine bösartigen Umleitungen möglich (weil wechselnde IP-Adressen und weil keine Domain), keine Unterwanderung des Browsers (durch zb Viren oder Betriebssystem-Attacken) möglich, weil kein Browser benutzt wird. Keine Mitschnitte möglich, kein Aushorchen möglich, kein Abgreifen möglich.

Wir machen keine Verhandlungen, keine Kompromisse. Der Laptop selbst ist der Schlüssel, dieser Schlüssel ist unverhandelbar und quantensicher (tomchat nutzt AES-256 CBC, Details auf Anfrage).

Aus Google / Wiki zur Sicherheit von AES-256 CBC:

"AES-256-Verschlüsselung ist extrem sicher.

Sie ist der sicherste heute verfügbare Verschlüsselungsalgorithmus und wird umfangreich in Regierungs- und Militäranwendungen sowie von Unternehmen in stark regulierten Branchen eingesetzt"

"Kann man AES-256 knacken?

AES 256 ist mit Brute Force nicht zu knacken.

256-Bit AES-Verschlüsselung: Dauer, um alle Kombinationen auszuprobieren = 3,31 * 10^56 Jahre"

"How long does it take to crack AES 256 CBC?

With the right quantum computer, AES-128 would take about 2.61*10^12 years to crack,

while AES-256 would take 2.29*10^32 years."

"Can quantum computers break AES-256?

Grover's algorithm is a quantum algorithm for unstructured data that provides a quadratic speedup in the computation over classical computing. This can result in AES-128 being feasible to crack, but AES-256 is still considered quantum resistant—at least until 2050."

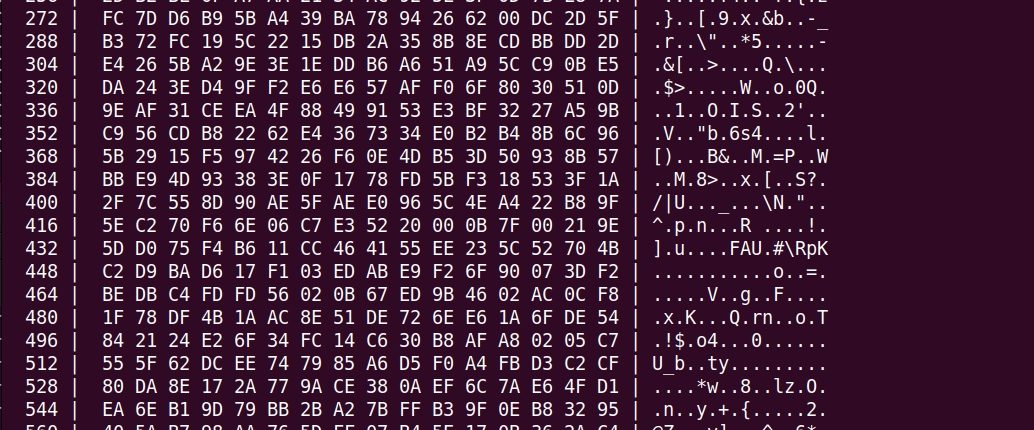

Dadurch kann kein Angreifer mit fremder Hardware oder Software überhaupt auch nur irgendetwas (Sinnvolles) von tomchat sehen. Vom ersten Byte einer jeden Verbindung an gilt die höchste Sicherheitsstufe der höchsten Verschlüsselung: Nur der Client und nur der Server können verstehen, was jedes einzelne Byte bedeutet.

Sobald Server oder Client auch nur ein einziges Byte eines potentiellen Angreifers empfängt, der einen Abruf versucht, und der nicht den passenden Schlüssel hat, bekommt der Angreifer ... NICHTS.

Ein Angreifer kann keinen einzigen sinnvollen Inhalt eines tomchat-Servers oder eines tomchat-Clients sehen:

Entweder er liest nur Datenschrott im Netz mit, oder er greift direkt an, dh. er versucht, eine Verbindung aufzubauen, und wird "schweigend" abgewiesen (Server oder Client trennen kommentarlos die Verbindung).

- --> Sehen Sie dazu unten den Abschnitt "Angriffsversuche auf unseren tomchat Server".

Wechselnde IP-Adressen:

Auch bei tomchat wechseln die IP-Adressen, sowohl von Server, als auch von Clients. Sie wechseln aber nicht automatisch (wie bei TOR). Bei tomchat können und müssen Sie selbst bestimmen, wann z.B. die IP-Adresse des Servers gewechselt werden soll. Dazu muss lediglich der Router aus- und wieder eingeschaltet werden. Dann steht zwar in diesem Moment des Hochfahrens des Routers und bis zum Versenden der neuen Email an die Clients (mit der neuen IP-Adresse des Servers) der tomchat nicht zur Verfügung, aber dafür bekommt man mit diesem Mechanismus eine weitere Sicherheitsstufe: Ein Angreifer wüsste im nächsten Moment nicht mehr, wie er den Server finden kann (falls er ihn überhaupt jemals findet), da wie gesagt, keine Domain existiert und ein Angreifer niemals wüsste, wo er anfangen muss, zu suchen. Es wäre so, als würde der Server jedes Mal, wenn Sie den Router ausschalten, einen anders aussehenden Briefkasten (in den die Clients ihre Chat-Daten einwerfen) an einen anderen Ort hängen, und einen anderen Namen drauf schreiben, und über die verschlüsselten Emails den Clients mitteilen, wie der Briefkasten jetzt neuerdings aussieht, wo der neue Briefkasten hängt und welcher Name drauf steht. Die Clients wissen also anhand der verschlüsselten Email genau, wo sie nun ihre neuen Chat-Daten einwerfen müssen, während für einen Angreifer plötzlich einfach kein Briefkasten (und damit auch kein Server) mehr da ist. Er ist einfach "weg". Das gleiche gilt für die Clients, jeder Client-Besitzer muss lediglich einmal seinen Router ausschalten (oder Smartphone/ Mobile Hotspot trennen) und schon bekommt er eine neue IP-Adresse. Das entspricht im Prinzip auch den wechselnden IP-Adressen im TOR Netzwerk. Es wird dadurch einem Angreifer nahezu unmöglich, die Pakete zu verfolgen, wenn plötzlich Server und/oder Clients auf anderen IP-Adressen (anderen Briefkästen) sind.

Entscheidende Unterschiede von tomchat zu TOR:

1.

- TOR: Unendlich viele Mitglieder im TOR-Netzwerk. Jeder kann mit Standard Software reingehen. Die Benutzer sind alle anonym.

- tomchat: Nur wenige (begrenzte Anzahl) von sorgfältig ausgesuchten und persönlich bekannten Mitgliedern: Persönliche Zustellung des Client-Laptops erforderlich. Der Schlüssel für den Laptop muss auf vertrauenswürdigem Weg zugestellt werden und darf nicht auf öffentlichem Weg einfach so z.B. per Post versendet werden. Damit ist tomchat eher für kleinere (z.B. etwa 100 bis 200 Mitglieder zählende) Gruppen geeignet, denn bei der Verteilung der Client-Laptops entsteht durchaus ein logistischer Aufwand. Jedes Mitglied muss bei der Verteilung der Client-Laptops persönlich bekannt sein. Etwa wie in einem Verein oder wie in einer Firma. tomchat ist also zu verstehen wie eine "Geschlossene Benutzergruppe mit ausschließlich bekannten Mitgliedern". Ein Client-Laptop darf nicht leichtfertig und benutzungsfertig (mit Linux Passwort und mit Festplatten-Entschlüsselungspasswort !) an unbekannte Personen gegeben werden.

2.

- TOR: Automatisch wechselnde IP-Adressen.

- tomchat: Manuell wechselnde IP-Adressen.

3.

- TOR: Jeder kann sich mit einem TOR-Browser ins TOR-Netzwerk einwählen und Server-Inhalte abrufen.

- tomchat: Kein Unbefugter auf der Welt kann sich einwählen und damit jemals auch nur irgendeinen lesbaren Inhalt zwischen dem Server und den Clients sehen. Denn niemand kann hinein, wenn er nicht den richtigen Schlüssel hat. Wenn er außen steht und den Datenstrom mitliest, liest er nur Hyroglyphen-Kauderwelsch-Daten-Matsch ;-)

Damit ist es für unsere tomchat-Benutzer egal, ob ein böse gesinnter Mitleser ihre IP-Adresse ausfindig macht und ihre Namen und Adressen herausfindet. Dagegen gibt es leider auch kein Mittel, weil alle Provider, die Internet-Anschlüsse zur Verfügung stellen, verpflichtet sind, auf dringenden Bedarf (der leicht konstruiert werden kann) die Klarnamen der Benutzer preiszugeben, die zu einer bestimmten Zeit eine bestimmte IP-Adresse hatten. tomchat kann also nicht verhindern, dass Angreifer die Klarnamen von Benutzern herausfinden können. Aber: Durch das Wechseln der IP-Adressen wird es für den Angreifer ungleich schwerer, und selbst wenn er die IP-Adressen zuordnen kann, würde er lediglich herausfinden:

"Max Müller" hat gesendet: "oqg37<(faqlÄ#ÜaGlvjagaDSGHsalgwr|:*zIß$uahSeag7glHSHwQ#ä+Tr"

"Lisa Schneider" hat gesendet: "Vg%§iwWösjagh)3cRtzgaDvT'G*SH%aefaH&-:ä/j"

Mehr können Angreifer (auch mit mühsamsten Recherchen, mit Hilfe des Providers, wer wann welche IP-Adresse hatte) nicht herausfinden. Das nutzt den Angreifern leider überhaupt nichts ;-)

Dh. es ist tomchat egal, ob Außenstehende irgendwas über die Funktionsprinzipien des tomchat-Systems wissen (die teilen wir hier offen mit); es ist tomchat egal ob ein Angreifer etwas mitliest, oder versucht, sich einzuloggen, oder sich als anderer Client tarnen möchte, oder IP-Adressen zu Personen zuordnen kann:

er bekommt entweder "Daten-Müll" oder gar nichts.

Hinweis: Durchschnittlich finden auf alle Computer, die sich im Internet befinden und Dienste anbieten, alle 5 Minuten Angriffe statt. Denn es tummeln sich "aber-zigtausende Bots", die alle Computer, die online sind, auf offene Ports abscannen und automatisiert angreifen (ein "connect" und "login" versuchen), in der Hoffnung, einen schwach geschützten Computer zu finden und eindringen zu können. Es ist schon erstaunlich, wie viel destruktive Energie manche Menschen aufbringen können ;-)

Weil das alles mathematisch sicher ist, veröffentlichen wir diese Information gerne und legen Ihnen all das offen. Jeglicher unerwünschte Angreifer darf das auch gerne wissen: es nutzt ihm nichts. Ohne die Schlüssel kann er mit all diesem Wissen nichts anfangen.

Wir sind da ganz ehrlich: Das hat Konsequenzen, denn bei uns geht Sicherheit vor Bequemlichkeit !

- Der Nachteil dieser Methode ist:

- Jeder Client muss 100% "trusted" sein, dh. herkömmliche Smartphones und Laptops sind nicht brauchbar, da die herkömmlichen Betriebssysteme der Smartphones und Laptops nicht vertrauenswürdig sind, was zur Folge hat:

tomchat läuft nicht bequem auf Ihrem Smartphone; - Eine übliche Browser-basierte Lösung "Jeder kann sich irgendwie erst mal mit einem Passwort anmelden" (und Server-Inhalte anschauen) scheidet damit aus;

- Sie benötigen für jeden Chat-Teilnehmer einen von uns vorbereiteten Linux-Client-Laptop, mit dem entsprechenden persönlichen vorbereiteten quantensicheren Key [PPK Pre-Placed-Key].

- Jeder Client muss 100% "trusted" sein, dh. herkömmliche Smartphones und Laptops sind nicht brauchbar, da die herkömmlichen Betriebssysteme der Smartphones und Laptops nicht vertrauenswürdig sind, was zur Folge hat:

- Der Vorteil dieser Methode ist:

- Absolute Sicherheit.

- Egal, was Sie an Daten austauschen, Sie sind sicher vor Mitlesern.

- Nach entsprechender Schulung können Sie auch Client-Laptops selbst erzeugen/konfigurieren/installieren/verteilen

- Kann nicht von Bundestrojanern unterwandert werden. Der Bundestrojaner greift zB. Browser an und versucht, schädliche Makros einzuschleusen. Da tomchat keinen Browser benötigt, ist tomchat sogar vor Bundestrojanern sicher.

- Alle ausführbaren Programm dürfen nur vom priviligierten tomchat-user ausgeführt, gelesen, benutzt, überschrieben werden. Linux hat ein ausgefeiltes User-Group-Modell, welches es fremden Usern nicht ermöglicht, Dateien von anderen Usern zu sehen, zu lesen, zu bedienen, auszuführen. Alle tomchat-Dateien sind hermetisch durch das Linux-User-Modell abgeriegelt. Selbst wenn ein Eindringen in einen tomchat-Rechner gelingen würde (was bisher noch niemandem gelungen ist), so könnte er die tomchat-Dateien nicht sehen.

Jetzt haben wir die ganze Zeit nur vom "Netz" (Internet, WLAN, Smartphone) geredet. Und wenn Ihnen Ihr Laptop abhanden kommt oder gestohlen wird ?

Was dann ?

Laptop verloren oder gestohlen

Die 9 Sicherheitsstufen von tomchat:

- 1. Stufe: Zunächst einmal müsste der Dieb das Linux-Betriebssystem überwinden: Linux gehört zu den sichersten Systemen der Welt; so gut wie alle Hochsicherheits-Bereiche (Banken, Luftfahrt, Verkehr, Energie, Cybersecurity, Firewalls, Militär) nutzen Linux als Basis;

- 2. Stufe: Zusätzlich befinden sich alle Daten von tomchat in einem verschlüsselten Bereich der Festplatte.

Dh. selbst wenn ein Dieb das Linux-Login des Laptops überwinden könnte, steht er zusätzlich vor einem verschlüsselten Haufen "Datenschrott" auf der Festplatte; Ein Dieb könnte sich weder in Linux einloggen, noch jemals den Client überhaupt nur starten. Er findet auf der Festplatte ... NICHTS (bzw. nur Datenschrott) - Schon diese 2-stufige Hürde ist nicht zu überwinden;

- Dann würde der Dieb als nächstes versuchen, die Festplatte aus dem gestohlenen Laptop auszubauen und als "secondary"-(Slave)-Platte an einen anderen Computer zu hängen, um so passiv die Daten auslesen zu können. Wiederum steht er vorm gleichen Problem: Sämtliche tomchat-Daten liegen in einem verschlüsselten Plattenbereich. Der Dieb kann nichts damit anfangen. Er sieht auch hier "nur Datenschrott";

- 3. Stufe: Auf Server und Clients sind keine gefährlichen Ports geöffnet, so dass generell kein Remote-Login von außen erfolgen kann; Das bedeutet, Server und Clients können nur "direkt an der Tastatur" gewartet und bedient werden. Das ist zwar nicht so bequem, aber wie wir oben schon schrieben:

"Sicherheit geht vor Bequemlichkeit";

Dadurch wird es für einen Dieb unmöglich, sich per Netzwerk mit einem anderen Computer an den gestohlenen Laptop anzukoppeln und beispielseise über Nacht automatisiert mit brute-force alle Varianten von Passwörtern über ein Script auszuprobieren. Er muss sich schon die Mühe machen, sich an die Tastatur zu setzen und jeden Passwort-Variationsversuch mit seinen Händen einzutippen ;-) - 4. Stufe: Typische Einschleusungen von Schadsoftware, bösartige Makros in Office-Dokumenten oder Viren allgemein oder das Infizieren von ausführbaren Dateien sind ebenfalls kaum möglich, da Linux ein Hochsicherheits-Konzept von Usern beinhaltet und fremden Usern (unter denen Makros ausgeführt werden) den Zugriff auf Dateien von den tomchat nicht gestattet;

- 5. Stufe: tomchat benötigt keinen Browser, so dass es immun gegen herkömmliche browser-basierte Malware ist;

- 6. Stufe: Flüchtige Daten: Die wichtigsten Daten erscheinen auf den Clients nur flüchtig, d.h. solange eine Session besteht, sind die Daten überhaupt nur auf dem Monitor sichtbar. Direkt danach werden sie sofort wieder gelöscht;

- 7. Stufe: Aussperren von Unterwanderern: Würde ein (zuvor vertrauenswürdiger) Client-Besitzer plötzlich selbst zum Angreifer (man sollte sich selbstverständlich seine Mitglieder sehr genau aussuchen) und angenommen, man würde seine boshaften Absichten irgendwann erkennen, sperrt man auf dem Server dessen Schlüssel und damit ist tomchat für ihn vorbei; Aber dieser Fall ist auch im realen Leben nicht immer lösbar: Wenn Sie mit einem Betrüger telefonieren, dem sie ursprünglich vertraut haben, ist es nur schwer möglich, seine Betrugsabsichten zu erkennen. Sobald Sie seine Betrugsabsichten erkannt haben, legen Sie sozusagen den Hörer auf und wenn sie von ihm nicht weiter belästigt werden möchten, beantragen Sie im schlimmsten Fall eine neue Rufnummer. Das wäre vergleichbar mit dem Fall, dass auf dem Server dessen Schlüssel gesperrt wird;

- 8. Stufe: Weiterhin erlernen unsere Client-Benutzer in einer Linux-Schulung, wie Sie regelmäßig ihre längerfristigen "Gebrauchsdaten" in tomchat reinigen, so dass möglichst wenig dauerhaft übrig bleibt;

- 9. Stufe: Unsere Client-Benutzer werden geschult, welche Softwarepakete sie aus dem Internet nicht downloaden und nicht installieren sollten, da sich darin Staatstrojaner/Bundestrojaner befinden könnten.

Angriffsversuche auf unseren tomchat Server:

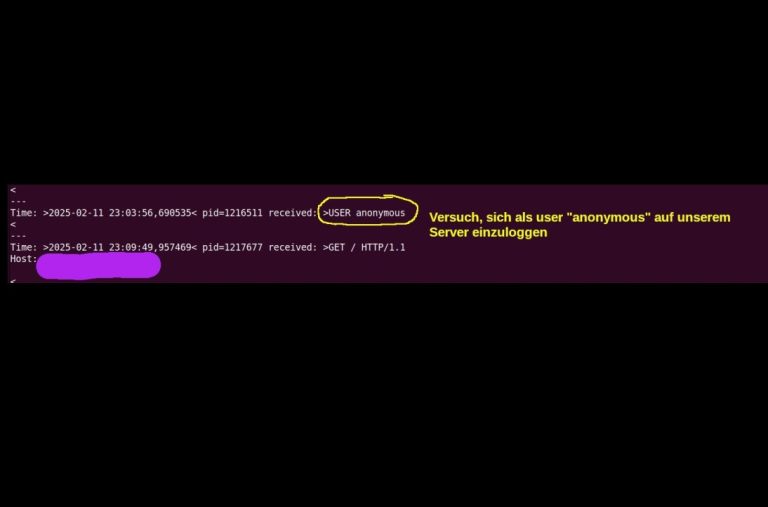

Beispiel eines realen Angriffsversuches: Angreifer versucht, sich direkt einzuloggen

Hier hat ein Angreifer versucht, sich direkt auf dem geöffneten port des tomchat Servers als "user anonymous" einzuloggen.

Der tomchat Server hat das mühelos erkannt und aufgezeichnet.

Bösartiger Angriff:

Solch ein Angriff ist als besonders bösartig einzustufen, da der Angreifer hier ohne Rücksicht auf Verluste, ohne Skrupel und ohne jede Scham den ganzen Server löschen könnte oder alle Daten des Servers abgreifen könnte, wenn er denn erfolgreich wäre.

In diesem Fall kam der Angreifer über einen Server aus den Niederlanden, wie eine Suche dieser IP Adresse bei "who.is" (who is this IP Address) ergab.

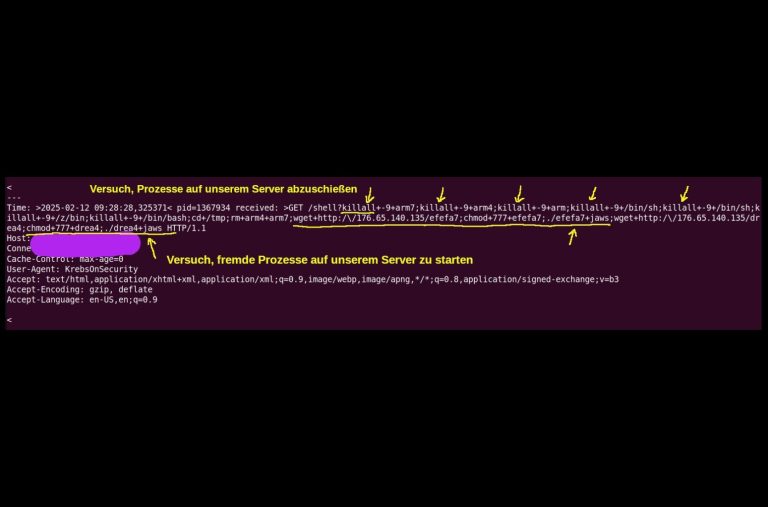

Beispiel eines weiteren, realen und besonders bösartigen Angriffsversuches:

Hier hat ein Angreifer versucht, Prozesse unseres tomchat Servers zu "töten" (killall >process_name<) und fremde Prozesse von seinem eigenen Server (mit IP Adresse 176.65.140.135) auf unseren Server zu laden und bei uns auszuführen.

Der tomchat Server hat das ebenfalls mühelos erkannt und aufgezeichnet.

Es geht uns hier um die Sensibilisierung unserer geneigten Leser, um ihnen bewusst zu machen, wie aggressiv, hinterhältig und böse manche Menschen sein können. Wie viel Zerstörungswille in einigen Menschen vorhanden ist.

Fazit: Trauen Sie niemandem, denn solche Angriffe passieren JEDEN TAG auch auf Ihr Handy, auf Ihren Browser, auf Ihren PC. Sie bekommen das nur normalerweise nicht mit.

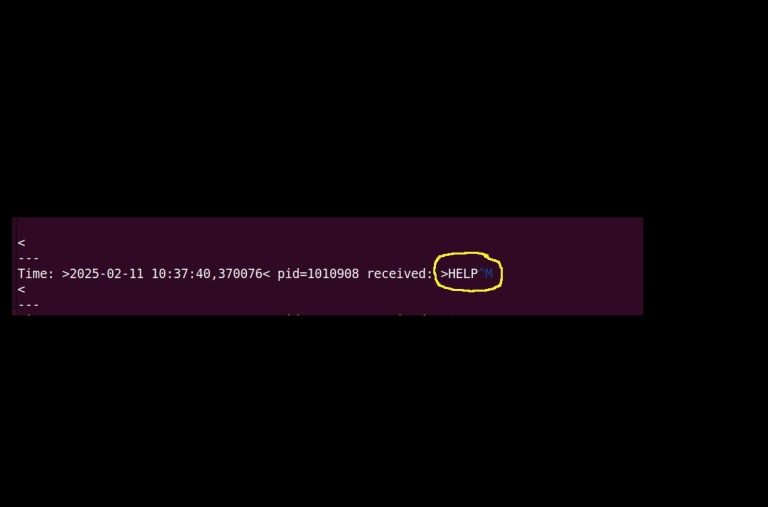

Lustiger Angriff:

Es gibt aber auch durchaus lustige Angriffsversuche ;-)

Hier hat ein Angreifer "HELP" an unseren Server gesendet, was selbstverständlich als witziger Spam einzuordnen ist. Solche banalen Angriffe passieren etwa alle 5 Minuten.

Der tomchat Server hat auch das wiederum mühelos erkannt und aufgezeichnet.

Wichtig:

Die gezeigten Angriffe sind nicht "gezielte Angriffe auf tomchat" an sich.

Es ging bei diesen gezeigten Beispielen den Tätern nicht darum, den tomchat zu knacken.

Es geht solchen destruktiven Hackern primär darum, mit einem Massenangriff alle nur denkbaren Server an vermuteten Schwachstellen zu attackieren, in der Hoffnung, eine Lücke in einem (beliebigen) Server zu finden. Solche kriminellen Subjekte (anders kann man sie leider nicht bezeichnen) betrachten dabei ihre Eindringungsversuche als "Spiel", um zu sehen, ob sie irgendeinen Schaden anrichten können.

Die Motivation dieser Täter ist dabei krimineller Spieltrieb und im Erfolgsfall (einen Server geknackt zu haben) protzen sie damit wie mit einer Trophäe. Es ist solchen negativen Charakteren dabei egal, welchen Schaden sie anrichten, oder ob sogar Schicksale von Opfern daran hängen.

Man stelle sich z.B. vor, sie würden dabei (zufällig) einen Server in einem Krankenhaus "erwischen", der eine Beatmungsmaschine eines schwer kranken Patienten steuert. Würde solch ein Server getroffen und ausfallen, und das Krankenhauspersonal würde so etwas nicht rechtzeitig merken, könnte sogar ein Patient sterben.

Wir wollen mit all diesen Information Ihr Bewusstsein auf unsere heutige allseitige Abhängigkeit von funktionierenden Computern schärfen und gleichzeitig darauf hinweisen, wie gedankenlos (oder böse ?) manche Menschen sind, denen die Folgen ihres Tuns entweder nicht bewusst sind, oder die tatsächlich so abgrundtief verdorben sind, dass ihnen Menschenleben gleichgültig sind.

Leider sind unter solchen Tätern oftmals auch Jugendliche, die sich gut mit Computern auskennen, die aber die Tragweite ihres Handelns nicht begreifen, und die in kindlichem, unreifem Spieltrieb ihre Grenzen austesten wollen. Diese sind nicht einfach nur "böse", sondern naiv infantil, können aber leider in ihrer "Dummheit" enormen Schaden anrichten, bis hin zu tödlichen Folgen (siehe Krankenhaus-Server), die sie gar nicht abschätzen können. Wir können hier nur an unsere geneigten Leser appellieren, z.B. Jugendliche auf solche Probleme hinzuweisen, und aufklärend einzuwirken, solch einen Blödsinn bitte zu unterlassen.

Fazit: Jugendliche, die solche Taten begehen, hoffen wir mit Aufklärung und Vernunft zu erreichen. Erwachsene, die solche Taten begehen, verachten wir zutiefst und unser tomchat ist vielleicht ein kleiner Beitrag hin zu einer menschlicheren Welt.

Ihr tomlabs Team

---

Wir benötigen Ihre Zustimmung zum Laden der Übersetzungen

Wir nutzen einen Drittanbieter-Service, um den Inhalt der Website zu übersetzen, der möglicherweise Daten über Ihre Aktivitäten sammelt. Bitte überprüfen Sie die Details in der Datenschutzerklärung und akzeptieren Sie den Dienst, um die Übersetzungen zu sehen.