.

.

.

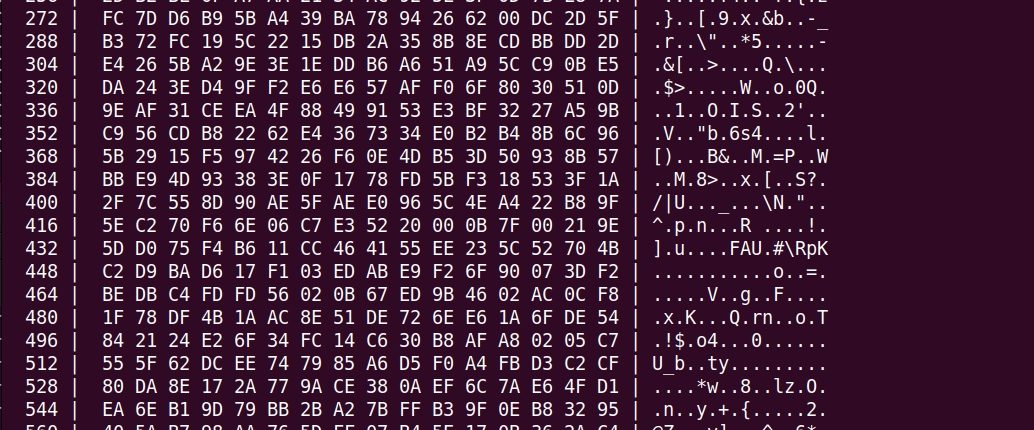

Unsere Dienstleistungen

- Analyse verwendeter Software;

- Anforderungsmanagement -> bei Bedarf SW-Umstellung (Standardlösung oder eigene Entwicklung);

- Schulungen, Dokumentation;

- Machbarkeitsstudien;

- Umstellung auf Linux;

- Umstellung auf E-Rechnungen -> Standard SW oder individuelle Lösung.

Unsere Produkte

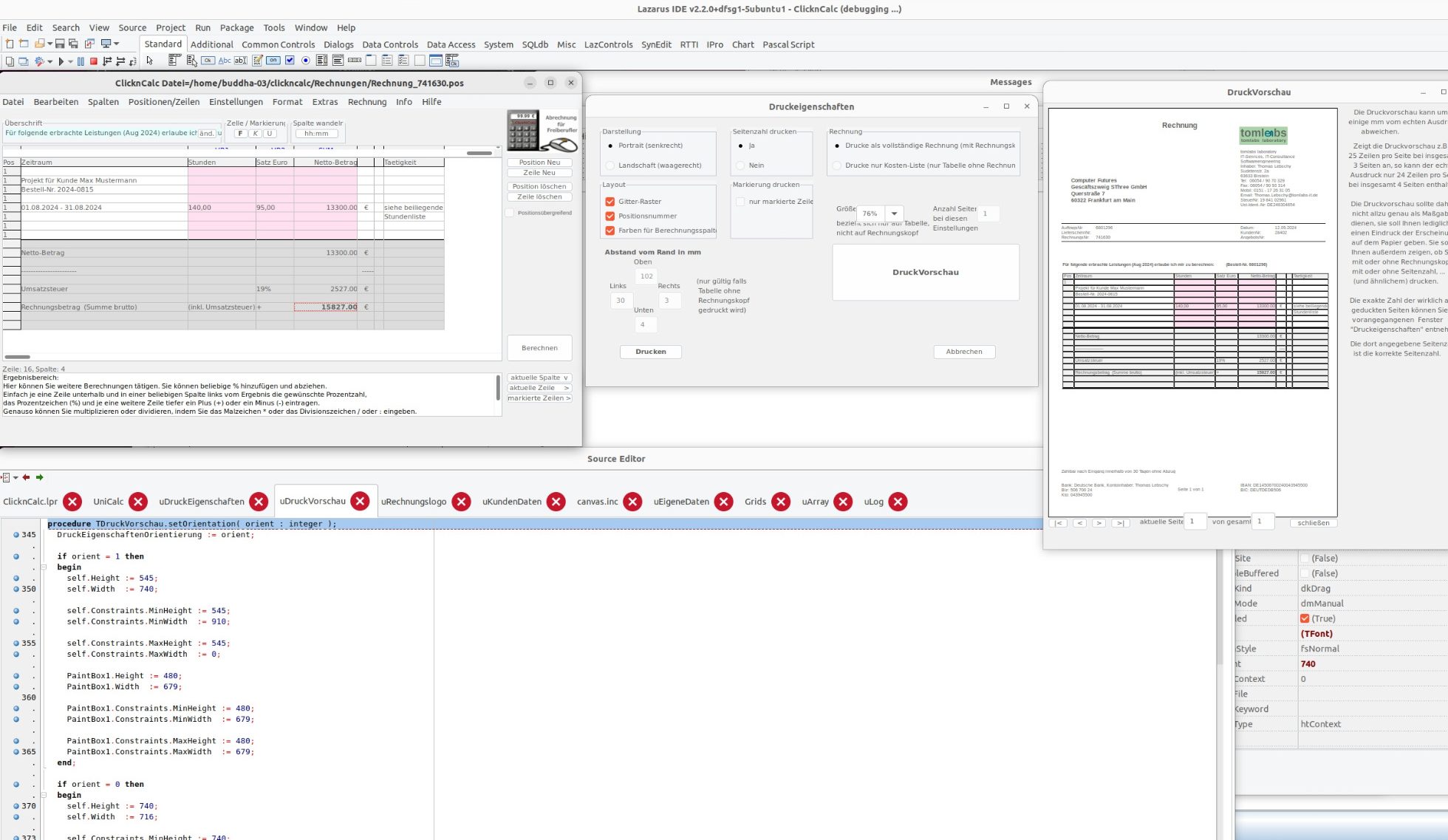

Click&Calc

Einfachste Rechnungserstellung für jede Branche

(über 100 verkaufte Lizenzen)

Click&Calc: Das super einfache Rechnungsprogramm für jedermann

(z.Zt. für Windows erhältlich. Die Portierung auf Linux ist im Gange ...)

Wir haben die Zeit mit einer Stoppuhr gemessen: Bei einmal eingerichteter Vorlage ist eine einfache Rechnung in 65 Sekunden fertig.

Ob Rechnung, Kostenvoranschlag, Lieferschein, Auftragsbestätigung: Click&Calc ist für Sie da:

Extrem einfache Bedienung

In Sekunden eine einfache Rechnung erzeugen

Kontaktieren sie uns gerne

Flexibel, schnell, unkompliziert

Für Kleinunternehmer jeder Branche geeignet

tomchat

Ihr eigener

hochsicherheitsverschlüsselter Chat

Unbesorgte (freie) Kommunikation, verschlüsselter Chat, verschlüsselte Sprachnachrichten und verschlüsselter Datei-upload/download/Filesharing mit den Gruppenmitgliedern

- tomchat:

- Machen Sie sich Ihren eigenen abhörsicheren Chat-Raum inkl. Sprachnachrichten;

- Sogar kompromittierte Router oder virenverseuchte PCs im Netz können ihrem geschäftlichen, privaten, sensiblen, geheimen oder einfach nur vertraulichen Datenverkehr nichts mehr anhaben (Ende-zu-Ende-Verschlüsselung auf höchster Sicherheitsstufe, kein einziges Byte verlässt den Client oder den Server ohne Verschlüsselung);

- Wir hosten Ihren Server oder Sie betreiben Ihren Server* selbst (siehe unten);

- Die Clients laufen auf Linux Laptops (werden gebrauchsfertig geliefert);

- Die Clients können mühelos über Ihr Smartphone (zb via Mobile Hotspot auf Ihrem Handy), über WLAN oder LAN (über Ihren Router) mit dem Internet verbunden werden;

- Selbst wenn Ihr Handy kompromittiert ist,

oder Ihr Router per "backdoor" mitgelesen wird** (siehe unten),

oder sogar ihr Nachbar "durch die Wand" ihr WLAN mitliest,

- Handy, Router, WLAN bekommen von Client und Server ausschließlich verschlüsselten "Datenmüll", mit dem Mitleser nichts anfangen können. Sogar gehackte Handys können Ihrem Chat nicht gefährlich werden; - Um auch vor unterwanderten Betriebssystemen sicher zu sein, verwenden wir einbruchssichere Linux Server und Clients;

- Was nutzt die beste Verschlüsselung, wenn das Betriebssytem virenverseucht ist oder sogar absichtlich Screenshots von Ihrem Bildschirm anfertigt und diese zur Auswertung an eine Cloud schickt ?

- Oder was nutzt die beste Verschlüsselung, wenn Ihr bisheriger Chat-Anbieter oder Ihr soziales Netzwerk - ebenfalls mit Ende-zu-Ende-Verschlüsselung - am anderen Ende der "Ende-Verschlüsselung" den Server besitzt, dort Ihre Daten entschlüsselt, diese schamlos auswertet, weiterleitet und verkauft ?

- Machen Sie diesem Treiben einen Strich durch die Rechnung mit Linux und tomchat, denn dann besitzen Sie selbst den Server und damit beide Enden (auch das andere Ende !) der "Ende-zu-Ende-Verschlüsselung".

Chatten, Sprachnachrichten hinterlassen, Dateien up- und downloaden:

Unbeschwertes chatten mit tomchat

sicher, entspannt, frei, höchste Cryptographie-Stufe

Was spricht für Ihren eigenen tomchat-Server ?

- tomchat-Server*: Der tomchat-Server kann in Ihren eigenen Räumlichkeiten laufen. Sie benötigen lediglich einen Router, der Port-Weiterleitung erlaubt. Alles andere richten wir für Sie ein.

- Wir bieten Schulungen zum Serverbetrieb an (was müssen Sie wissen, um einen eigenen Server zu betreiben);

- Wir bieten auch Schulungen für Linux an, wenn Sie generell weg möchten von der Gängelung der bekannten großen Betriebssystemanbieter;

- Erfahren Sie, wie die Verschlüsselung auf den Clients und auf dem Server funktioniert;

- Ihre Daten, Ihr Chat, Ihre Dateien, Ihre Sprachnachrichten sind sicher. Egal, wer wie was wann wo versucht;

- Die Kombination aus Server und Clients bildet ein hermetisch abgeriegeltes VPN.

- "Backdoors" in herkömmlichen Routern**:

- Warum noch ein extra, eigenes, neues tomchat VPN ? Weil Sie herkömmlichen VPN's, die von großen namhaften Herstellern angeboten werden, nicht mehr vertrauen können. Denn diese haben sich selbst schon sehr lange die Möglichkeit zum Zugriff auf die Daten in Ihrem Router verschafft:

- Viele herkömmliche Router sind seit langer Zeit unterwandert oder mit backdoors versehen, die den Herstellern das Mitschneiden des gesamten Datenverkehrs ermöglichen. Der gesamte Datenverkehr von Routern kann umgeleitet und mitgelesen werden. Daraus machen die Hersteller noch nicht einmal einen Hehl und geben das sogar öffentlich zu;

- Diese Tatsache können Sie selbst mühelos mit folgendem Suchbegriff recherchieren:

"Router-Backdoor-Cisco-Netgear-und-Linksys-versprechen-Schutz" - Mit tomchat braucht Ihnen das ab sofort keine schlaflosen Nächte mehr bereiten.

- Warum können Sie ausgerechnet uns vertrauen ? Weil wir Ihnen die Algorithmen, die Schlüssel, die Wartung, die Pflege, den ganzen Server selbst, in die Hände geben und Ihnen - sofern Sie Interesse daran haben - bis ins kleinste Detail erklären, wie das tomchat-Client-Server-System funktioniert und wie es abgesichert ist (siehe oben: Schulungen).

- Warum tun wir das ?

- Weil das System auf reiner Mathematik basiert und wir nichts zu verbergen haben.

- Weil wir der Meinung sind, dass das Telekommunikationsgeheimnis

und das Fernmeldegeheimnis wieder seinen Namen verdienen sollte.

- Preise auf Anfrage

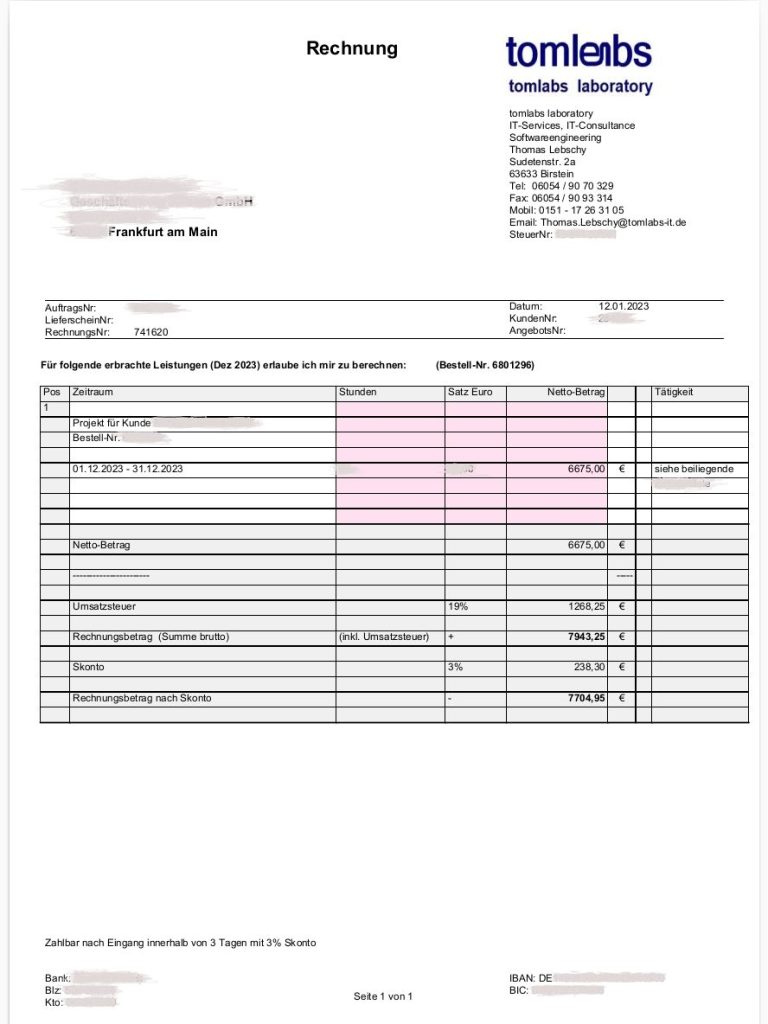

Die Architektur des

tomchat Client-Server-Systems

1.

Client 2 sendet Chat Text / Daten / Datei an Server

[quantensicher verschlüsselt: blauer Pfeil]

2. bis 6.

Server sendet diese Daten an alle Clients

[quantensicher verschlüsselt: grüner Pfeil]

Egal, was außerhalb der Client-Laptops oder des Serves liegt (also alles auf der Strecke der farbigen Pfeile), WLAN, LAN, Router, Smartphone, Internet, ... , egal, wer heimlich mitliest: Nichts und Niemand kann mit den verschlüsselten Daten etwas anfangen.

Bei jedem gesendeten und empfangenen Paket ändert sich der Paketschlüssel:

- Kein einziges verschlüsseltes Paket gleicht dem anderen;

- Selbst bei identischem Klartextinhalt ist jedes verschlüsselte Paket anders als alle anderen;

- Jeder Client hat seinen eigenen Hauptschlüssel. D.h. ein z.B. von Client 2 abgesendetes Paket (blauer Pfeil) kehrt auf den grünen Pfeilen jeweils anders verschlüsselt zu den einzelnen Clients zurück. Kein einziger Client bekommt jemals das gleiche Paket wie ein anderer Client, oder wie jemals zuvor, auch nicht bei identischem Klartextinhalt;

- Dies bietet maximalen Schutz, für den Fall, bei dem Angreifer versuchen, Muster im "Datenmüll" zu erkennen;

- Sie bestimmen, wer mitmachen darf. Sie haben die Schlüssel für jeden einzelnen Client in Ihrer Hand;

- Hacker/Angreifer oder unerwünschte Mitleser haben keine Chance;

- Symmetrische Verschlüsselung / PPK (Pre-Placed-Keys auf den Clients) - Details auf Anfrage;

- Quantensichere Verschlüsselung (hält Angriffen von Quantencomputern stand) "post quantum" - Details auf Anfrage;

- Kein Dyn-DNS erforderlich, keine Domain-Beantragung erforderlich: das tomchat-Client-Server-System operiert ausschließlich auf (wechselnden) IP-Adressen. Ihr eigener, ganz normaler Internet-Anschluss genügt. Wir stellen Ihnen den Server dorthin, wo sie möchten (Voraussetzung: In Kabel-Reichweite zum Router) schließen ihn an Ihren Router an, wir liefern Ihnen Client-Laptops, die Sie selbst an Ihre Gruppenmitglieder verteilen, und der tomchat läuft;

- Oder Sie möchten, dass wir Ihren Server betreiben, und liefern Ihnen nur die Clients, ganz wie Sie wünschen;

- Wenn Sie Ihren Server selbst betreiben möchten: Die wechselnden IP-Adressen Ihres Internet-Providers lösen wir über E-Mails, die der Server den Clients sendet: Wenn Ihr Provider Ihnen (meistens nachts) eine neue IP-Adresse zuteilt, erkennt dies der Server und sendet die neue IP-Adresse (verschlüsselt) an ein E-Mail-Konto (bei Ihnen oder bei uns). Sie können dies über Ihren eigenen E-Mail-Account lösen (muss POP3 fähig sein, Webmail-Zugang genügt leider nicht), aber auch gerne über einen E-Mail-Account, den wir Ihnen zur Verfügung stellen. Die Clients holen sich selbständig die jeweils neue IP-Adresse aus der (verschlüsselten) E-Mail und starten sich neu;

- Fazit: Sie brauchen nur einen Router mit Port-Weiterleitungsmöglichkeit, einen POP3-Mail-Zugang und Sie sind tomchat-Server-fähig;

- Wenn Sie Ihren eigenen tomchat-Server haben möchten, sind Sie zu 100% autark über JEDEN Datenverkehr. Niemand anders als Sie selbst bekommt jemals die lesbaren Daten zu Gesicht. Das verstehen wir unter "Telekommunikationsgeheimnis";

- Sie entscheiden, ob Sie uns Ihren Server anvertrauen (Ihr Server steht bei uns) oder ob Sie selbst den Server zu sich übernehmen. Wir garantieren maximalen Schutz im Fall, dass wir Ihren Server hosten sollen; Wenn Sie den Server selbst übernehmen, benötigen Sie eine Schulung, die wir Ihnen gerne anbieten;

- Wir legen alle diese Information offen und zeigen Ihnen gerne in einer Schulung (wenn Sie dies wünschen), wie der Server funktioniert, und wie jeder Verschlüsselungsschritt funktioniert, weil Sie sich damit selbst von der Sicherheit des Systems überzeugen können;

- Wir sind der Meinung, dass diese Errungenschaft der Mathematik JEDEM offen stehen sollte.

tomchat vergleichbar mit TOR Netzwerk ?

Wir sind anders als das TOR Netzwerk !

Weil bei uns nur genau bekannte Clients mitmachen dürfen (vorbereitete Client-Laptops), die nur Sie erlauben und zuteilen !

Wie funktioniert TOR ?

TOR basiert auf der Anonymisierung der Nutzer durch Verschleierung der IP-Adressen (indem diese über mehrere TOR-Knoten geroutet und dabei verändert und verschleiert werden) und durch klassische TLS-Verschlüsselung (Public-/Private-Key Verfahren wie https, also asymmetrische Verfahren). Was heißt das ? TOR ist prinzipiell sehr sicher.

Aber: Angreifer können sich genauso auf den gleichen Seiten von TOR-Servern einwählen, wie auch die normalen TOR-Benutzer, und können dadurch sehen, "WAS" ein TOR-Server an Information anbietet. Einmal bekannt, was ein TOR-Server an Informationen anbietet, können Angreifer durch langwierige Beobachtungen und Zeitmessungen die Zugriffe von Nutzern ermitteln, die diese Seiten abgerufen haben. Durch eine aufwendige Beobachtung von TOR-Eintrittsknoten und TOR-Austrittsknoten (IP-Paket-Verfolgung und Timing-Analysen [recherchieren Sie gerne dazu "Timing-Analyse TOR"]) können letztlich die echten IP-Adressen von TOR-Browser-Nutzern nachgewiesen werden. In einzelnen Fällen ist Angreifern bereits die erfolgreiche Zuordnung von "abgerufenem Inhalt" und "IP-Adresse des Browsers des Abrufers" gelungen.

Entscheidend war in diesen Fällen, dass die Angreifer die Seiteninhalte der TOR-Server sehen konnten, weil sie sich mit den gleichen Public-/Private-Key-Verfahren (dh. TOR-Browsern) wie die Nutzer auf den TOR-Servern einwählen konnten.

Wie funktioniert tomchat ?

tomchat benutzt symmetrische Verfahren und die einzelnen Client-Laptops fungieren dabei wie ein Hardware-Dongle. Es kann eben nicht jeder mit seinem Browser mit Public-/Private-Key Mechanismen (z.B. mit https oder ssh) in den Server hinein.

Symmetrisch bedeutet: Clients und Server kennen schon vor Beginn einer Session den Key, den sie benutzen werden und brauchen deshalb nichts aushandeln, nichts überprüfen, nichts verifizieren. Entweder der Client meldet sich sofort mit dem richtigen Schlüssel (weil der Laptop selbst der Dongle ist), oder er fliegt raus ;-)

tomchat benötigt deshalb keine Zertifikate und keine Signaturen. Je weniger vorab ausgehandelt oder verifiziert werden muss, desto weniger Angriffsfläche bietet ein System. Zertifikate und Signaturen könnten gefälscht sein (Pishing Angriffe), ausgehandelte Schlüssel könnten zu schwach sein. Jede Möglichkeit der Schwäche kann ausgenutzt werden.

Wir machen keine Verhandlungen, keine Kompromisse. Der Laptop selbst ist der Schlüssel und der Schlüssel ist unverhandelbar und quantensicher (tomchat nutzt AES-256 CBC, Details auf Anfrage).

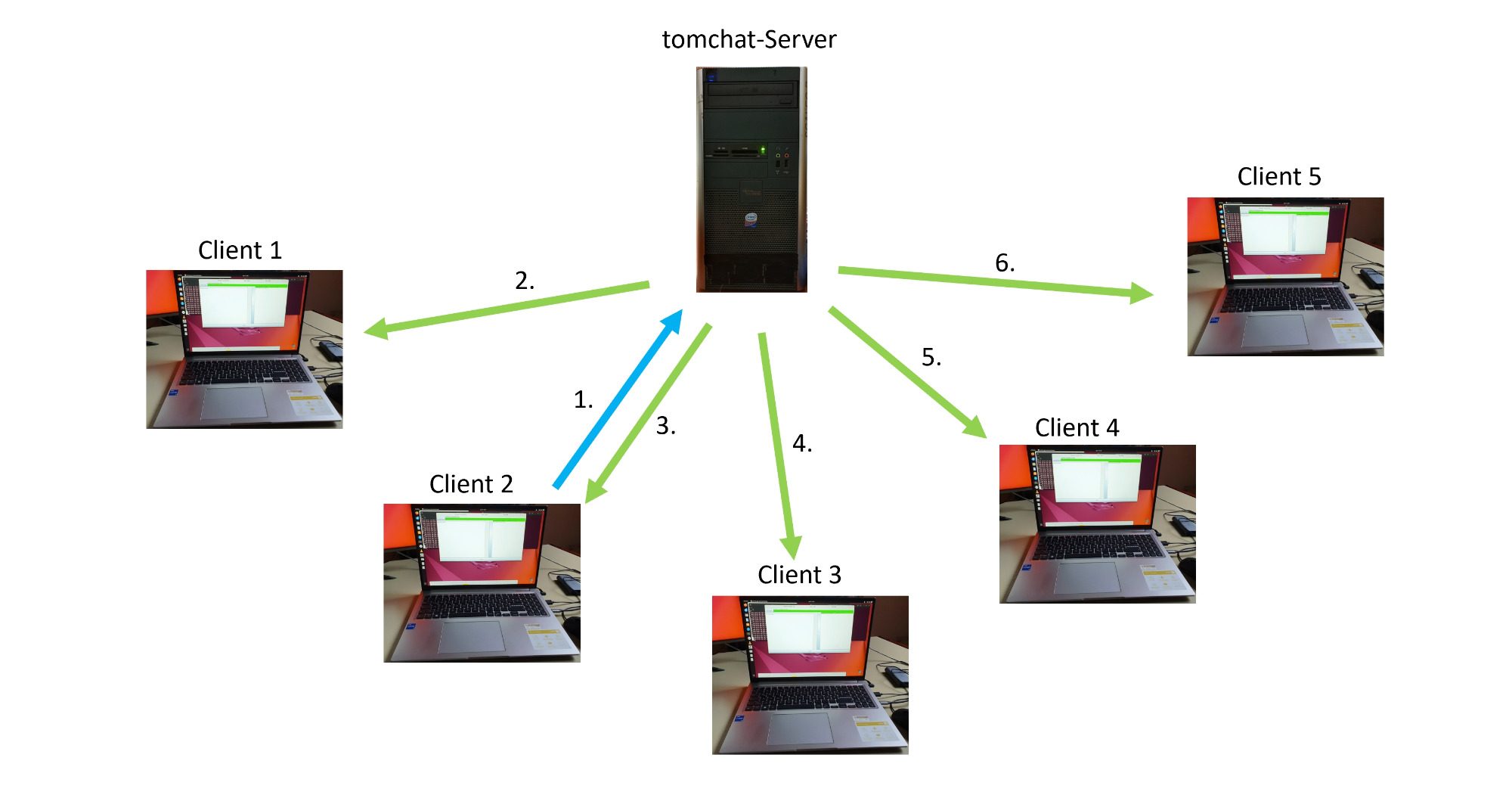

Aus Google / Wiki zur Sicherheit von AES-256 CBC:

"AES-256-Verschlüsselung ist extrem sicher.

Sie ist der sicherste heute verfügbare Verschlüsselungsalgorithmus und wird umfangreich in Regierungs- und Militäranwendungen sowie von Unternehmen in stark regulierten Branchen eingesetzt"

"Kann man AES-256 knacken?

AES 256 ist mit Brute Force nicht zu knacken.

256-Bit AES-Verschlüsselung: Dauer, um alle Kombinationen auszuprobieren = 3,31 * 10^56 Jahre"

"How long does it take to crack AES 256 CBC?

With the right quantum computer, AES-128 would take about 2.61*10^12 years to crack,

while AES-256 would take 2.29*10^32 years."

"Can quantum computers break AES-256?

Grover's algorithm is a quantum algorithm for unstructured data that provides a quadratic speedup in the computation over classical computing. This can result in AES-128 being feasible to crack, but AES-256 is still considered quantum resistant—at least until 2050."

Dadurch kann kein Angreifer mit fremder Hardware überhaupt auch nur irgendetwas (sinnvolles) von tomchat sehen. Vom ersten Byte einer jeden Verbindung an gilt die höchste Sicherheitsstufe der höchsten Verschlüsselung: Nur der Client und nur der Server können verstehen, was jedes einzelne Byte bedeutet.

Sobald Server oder Client auch nur ein einziges Byte eines potentiellen Angreifers empfängt, der einen Abruf versucht, und der nicht den passenden Schlüssel hat, bekommt der Angreifer ... NICHTS.

Ein Angreifer kann keinen einzigen sinnvollen Inhalt eines tomchat-Servers oder eines tomchat-Clients sehen (entweder er liest nur Datenschrott im Netz mit, oder er greift direkt an (versucht, eine Verbindung aufzubauen) und wird "schweigend" abgewiesen (Server oder Client trennen kommentarlos die Verbindung).

Der Server loggt alle Angriffsversuche auf denjenigen Ports, die wir für den tomchat öffnen müssen, so dass Sie jederzeit alle stattgefundenen Angriffe sehen können

( Durchschnittlich finden auf alle Computer, die sich im Internet befinden und Dienste anbieten, alle 5 Minuten Angriffe statt. Denn es tummeln sich "aber-zigtausende Bots", die alle Computer, die online sind, auf offene Ports abscannen und automatisiert angreifen (ein "connect" und "login" versuchen), in der Hoffnung, einen schwach geschützten Computer zu finden und eindringen zu können. Es ist schon erstaunlich, wie viel destruktive Energie manche Menschen aufbringen können ;-)

Dh. es ist dem tomchat egal, ob ein Angreifer irgendwas über die Funktionsprinzipien des tomchat-Systems weiß (die teilen wir hier offen mit); es ist egal ob ein Angreifer etwas mitliest, oder versucht, sich einzuloggen, oder sich als anderer Client tarnen möchte: er bekommt entweder "Müll" oder gar nichts.

Weil das alles mathematisch sicher ist, veröffentlichen wir diese Information gerne und legen Ihnen all das offen. Jeglicher unerwünschte Angreifer darf das auch gerne wissen: es nutzt ihm nichts. Ohne die Schlüssel kann er mit all diesem Wissen nichts anfangen.

Wir sind da ganz ehrlich: Das hat Konsequenzen, denn bei uns geht Sicherheit vor Bequemlichkeit !

- Der Nachteil dieser Methode ist:

- Jeder Client muss 100% "trusted" sein, dh. herkömmliche Smartphones und Laptops sind nicht brauchbar, da die herkömmlichen Betriebssysteme der Smartphones und Laptops nicht vertrauenswürdig sind, was zur Folge hat:

tomchat läuft nicht bequem auf Ihrem Smartphone; - Eine übliche Browser-basierte Lösung "Jeder kann sich irgendwie erst mal mit einem Passwort anmelden" (und Server-Inhalte anschauen) scheidet damit aus;

- Sie benötigen für jeden Chat-Teilnehmer einen von uns vorbereiteten Linux-Client-Laptop, mit dem entsprechenden persönlichen vorbereiteten quantensicheren Key [PPK Pre-Placed-Key].

- Jeder Client muss 100% "trusted" sein, dh. herkömmliche Smartphones und Laptops sind nicht brauchbar, da die herkömmlichen Betriebssysteme der Smartphones und Laptops nicht vertrauenswürdig sind, was zur Folge hat:

- Der Vorteil dieser Methode ist:

- Absolute Sicherheit;

- Egal, was Sie an Daten austauschen, Sie sind sicher vor Mitlesern;

- Nach entsprechender Schulung können Sie auch Client-Laptops selbst erzeugen/konfigurieren/installieren/verteilen.

Jetzt haben wir die ganze Zeit nur vom "Netz" (Internet, WLAN, Smartphone) geredet. Und wenn Ihnen Ihr Laptop abhanden kommt oder gestohlen wird ?

Was dann ?

- Zunächst einmal müsste der Dieb das Linux-Betriebssystem überwinden: Linux gehört zu den sichersten Systemen der Welt; so gut wie alle Hochsicherheits-Bereiche (Luftfahrt, Verkehr, Energie, Cybersecurity, Firewalls, Militär) nutzen Linux als Basis;

- Zusätzlich befinden sich alle Daten von tomchat in einem verschlüsselten Bereich der Festplatte.

Dh. selbst wenn ein Dieb das Linux-Login des Laptops überwinden könnte, steht er zusätzlich vor einem verschlüsselten Haufen "Datenschrott" auf der Festplatte; - Schon diese 2-stufige Hürde ist nicht zu überwinden;

- Dann würde der Dieb als nächstes versuchen, die Festplatte aus dem gestohlenen Laptop auszubauen und als "secondary"-(Slave)-Platte an einen anderen Computer zu hängen, um so passiv die Daten auslesen zu können. Wiederum steht er vorm gleichen Problem: Sämtliche tomchat-Daten liegen in einem verschlüsselten Plattenbereich. Der Dieb kann nichts damit anfangen. Er sieht auch hier "nur Datenschrott";

- Auf Server und Clients sind keine gefährlichen Ports geöffnet, so dass generell kein Remote-Login von außen erfolgen kann; Das bedeutet, Server und Clients können nur "direkt an der Tastatur" gewartet und bedient werden. Das ist zwar nicht so bequem, aber wie wir oben schon schrieben:

"Sicherheit geht vor Bequemlichkeit";

Dadurch wird es für einen Dieb unmöglich, sich per Netzwerk mit einem anderen Computer an den gestohlenen Laptop anzukoppeln und automatisiert mit brute-force alle Varianten von Passwörtern über ein Script auszuprobieren. Er muss sich schon die Mühe machen und sich an die Tastatur setzen ;-) - Weiterhin erfahren Sie auf Wunsch in einer Linux-Schulung, wie Sie regelmäßig ihre "Gebrauchsdaten" in tomchat reinigen, so dass möglichst wenig übrig bleibt;

Wir benötigen Ihre Zustimmung zum Laden der Übersetzungen

Wir nutzen einen Drittanbieter-Service, um den Inhalt der Website zu übersetzen, der möglicherweise Daten über Ihre Aktivitäten sammelt. Bitte überprüfen Sie die Details in der Datenschutzerklärung und akzeptieren Sie den Dienst, um die Übersetzungen zu sehen.